Neben Viren und Spam sind Werbebanner die Geißel des Internets. Um diese Werbebanner zu blocken hat man am Einzel-PC Möglichkeiten, die ich hier schon beschrieben habe. Möchte man aber für das ganze Netzwerk zentral Werbebanner verhindern, muss man früher ansetzen. Eine Möglichkeit ist die Umleitung auf eine Webseite, die dann eine kleine Meldung an der Stelle einblendet, wo normalerweise das Banner erscheinen würde. Ich möchte den Ansatz von Wolfram Kraushaar aufgreifen und kurz beschreiben.

Zuerst benötigt man ein sogenanntes „null zone file“ (Vorlage), wo man die Webseite einträgt, auf die umgeleitet werden soll und wo der Name des DNS-Servers und der Zone eingetragen wird. Diese Datei benötigt man, damit man diese Daten später nicht für jede einzelne gesperrte Domäne angeben muss.

; NULL Zone File for Ad Servers

@ IN SOA dnsservername.lokaledomane.lok. lokaledomane.lok. (

131 ; serial number

28800 ; refresh

1800 ; retry

432000 ; expire

18000 ) ; minimum TTL

;

; Zone NS records

;

@ NS dnsservername.lokaledomane.lok.

A 192.168.100.100 // Webseite auf die umgeleitet werden soll

* IN 192.168.100.100 // Webseite auf die umgeleitet werden soll

Diese Datei kopiert man nach „%SystemRoot%\system32\dns“.

Im nächsten Schritt benötigt man die Adressen der AD-Server, die man blocken möchte. Ich verwende die Liste von Yoyo, die man regelmäßig aktualisiert hier runterladen kann. Die Daten sind für Server 2003 strukturiert und können in die Registry importiert werden. Ich spare mir hier mal die Beschreibung, wie man Einträge in die Registry importiert. Wer das nicht weiß, sollte lieber die Finger davon lassen.

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\DNS\Zones]

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\DNS\Zones\101com.com]

"Type"=dword:00000001

"DatabaseFile"="adservers.dns"

"SecureSecondaries"=dword:00000001

"NotifyLevel"=dword:00000001

"AllowUpdate"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\DNS\Zones\101order.com]

"Type"=dword:00000001

"DatabaseFile"="adservers.dns"

"SecureSecondaries"=dword:00000001

"NotifyLevel"=dword:00000001

"AllowUpdate"=dword:00000000

...

Für Server 2008 müssen die Pfadangaben modifiziert werden:

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\DNS\Zones]

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\DNS Server\Zones\101com.com]

"Type"=dword:00000001

"DatabaseFile"="adservers.dns"

"SecureSecondaries"=dword:00000001

"NotifyLevel"=dword:00000001

"AllowUpdate"=dword:00000000

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\DNS Server\Zones\101order.com]

"Type"=dword:00000001

"DatabaseFile"="adservers.dns"

"SecureSecondaries"=dword:00000001

"NotifyLevel"=dword:00000001

"AllowUpdate"=dword:00000000

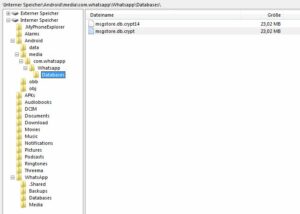

Letztendlich erstellt man am eigenen DNS-Server also eine Reihe von Forward-Lookupzonen, die sich die zugehörige IP-Adresse aus der Datei „adservers.dns“ holen. Nach den Änderungen muss natürlich der DNS-Dienst neu gestartet werden.

Bei mehreren DNS-Servern bitte nicht vergessen, die „adservers.dns“ auf alle Server zu kopieren. Zuzsätzlich bitte auch das Replikationsintervall der DNS-Server beachten und evtl. auch den lokalen DNS-Cache löschen:

ipconfig -flushdns